V pondělí 14.12.2015 vyšla narychlo záplata kritické zranitelnosti v redakčním systému Joomla! O pár hodin později se začaly objevovat první roboti, kteří testovaly novou zranitelnost. Včera už se situace začala přiostřovat.

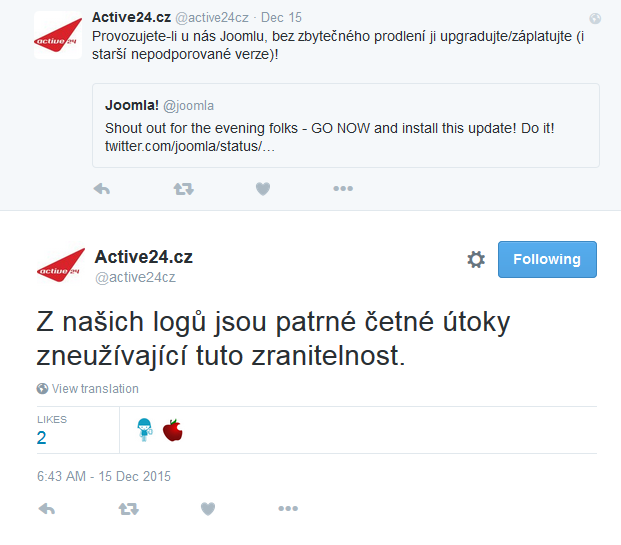

Někteří čeští provozovatelé hostingu, dokonce vydali varování přes své profily na sociálních sítích.

Bezpečnostní díry se nachází v neošetřeném vstupu u HTTP user agent. Tedy části hlavičky, kterou odesílá prohlížeč na server. Za určitých okolností umožňuje na serveru spustit libovolný škodlivý kód. Pokud v databázi, konkrétně tabulce jos_sessions, uvidíte podobný řádek, tak máte problém.

eval(base64_decode($_POST[111])) ;

Více detailů a jak konkrétně celý útok probíhá naleznete na stránkách blog.sucuri.net. Zde je také popsán proces ukládání dat ze session do databáze.

Tento zero day exploit je hodnocen jako velice kritický a všichni administrátoři Joomla! jsou nabádání k okamžité aktualizaci na poslední verzi 3.4.6. Ohrožené jsou všechny verze od 1.5 do 3.4.5. Situace je tak vážná, že byl vydán i hotfix na už nepodporované verze. Takže kdo používáte Joomla! tak na nic nečekejte a proveďte co nejdříve aktualizaci.

Vzhledem k tomu, že je bezpečnostní díra už veřejně známá, dochází k dalším a dalším pokusům o takzvaný Object Injection Attack. Útočníci se snaží vložit do cizího skriptu svůj vlastní. Pokud je úspěšný může v tomto případě například zobrazit přihlašovací údaje k databází anebo dokonce vytvořit zadní vrátka. Většinou se však jen umístí škodlivý kód a pošle hlášení Command and Control serveru, že botnet má další zombie, který je na požádání připraven například rozesílat spam anebo provést DoS útok.

Pokud byl váš redakční systém napaden, je třeba dbát na pořádné vyčištění a odstranění případných skrytých zadních vrátek. Často bývají dobře skryté a ideálním řešením je vše smazat a nahrát ze zálohy.

Tento článek byl byl přečten 2152 krát