Díky společné akci Interpolu, FBI, Europolu, Eurojust, Shadowserver Foundation, BSI, ministerstva spravedlnosti USA a desítek organizací se podařilo rozbít jeden z největších botnet na světě – Avalanche.

Avalanche se podílel už od roku 2009 na šíření 17 druhů různého malware. Více jak 50 command & control serverů ovládalo skripty na 800 tisíc doménách. Za celou dobu fungování kompromitoval stovky tisíc počítačů uživatelů z více jak 180 zemí světa. Podle ministerstva spravedlnosti USA napáchal Avalanche škody za stovky miliony dolarů. Jedním z důvodů proč je částka takto vysoká je množství druhů malware, které se přes něj šířil do světa. Některé z toho se pak podíleli na vzniku dalších botnetů.

Akce vedla k zatčení 5 lidí a zabavení 39 serverů. Dalších 221 serverů bylo vypnuto na základě žádostí úřadů. Vyšetřovatelé označili tuto akci za jednu z největších v historii boje proti botnetům.

Něco z historie Avalanche

Avalanche byl bezpečnostními odborníky identifikován v roce 2008. Jméno Avalanche (lavina) získal díky své intenzivní aktivitě, která všechny ohromila. Skupina, která za ním stále operovala z východní evropy.

V roce 2010 vydala skupina Anti-Phishing Working Group zprávu, ve které označila Avalanche za nejaktivnější zdroj šíření phishing za rok 2009. Botnet byl zodpovědný za 2/3 tehdejších phishingových útoků. Cílil hlavně na finanční instituce, online služby a weby s nabídkou práce. K šíření spamu zneužil 959 různých domén. Při phishingové kampani se vydával za důvěryhodnou stání instituci a snažil se potenciální oběti přesvědčit k instalaci nebezpečného software. Ten samozřejmě obsahoval malware a přiřadil počítač k botnetu. Mezitím se snažil ze zombie počítače získat co nejvíce informací, které by se daly zpeněžit (čísla kreditních karet, hesla, osobní informace).

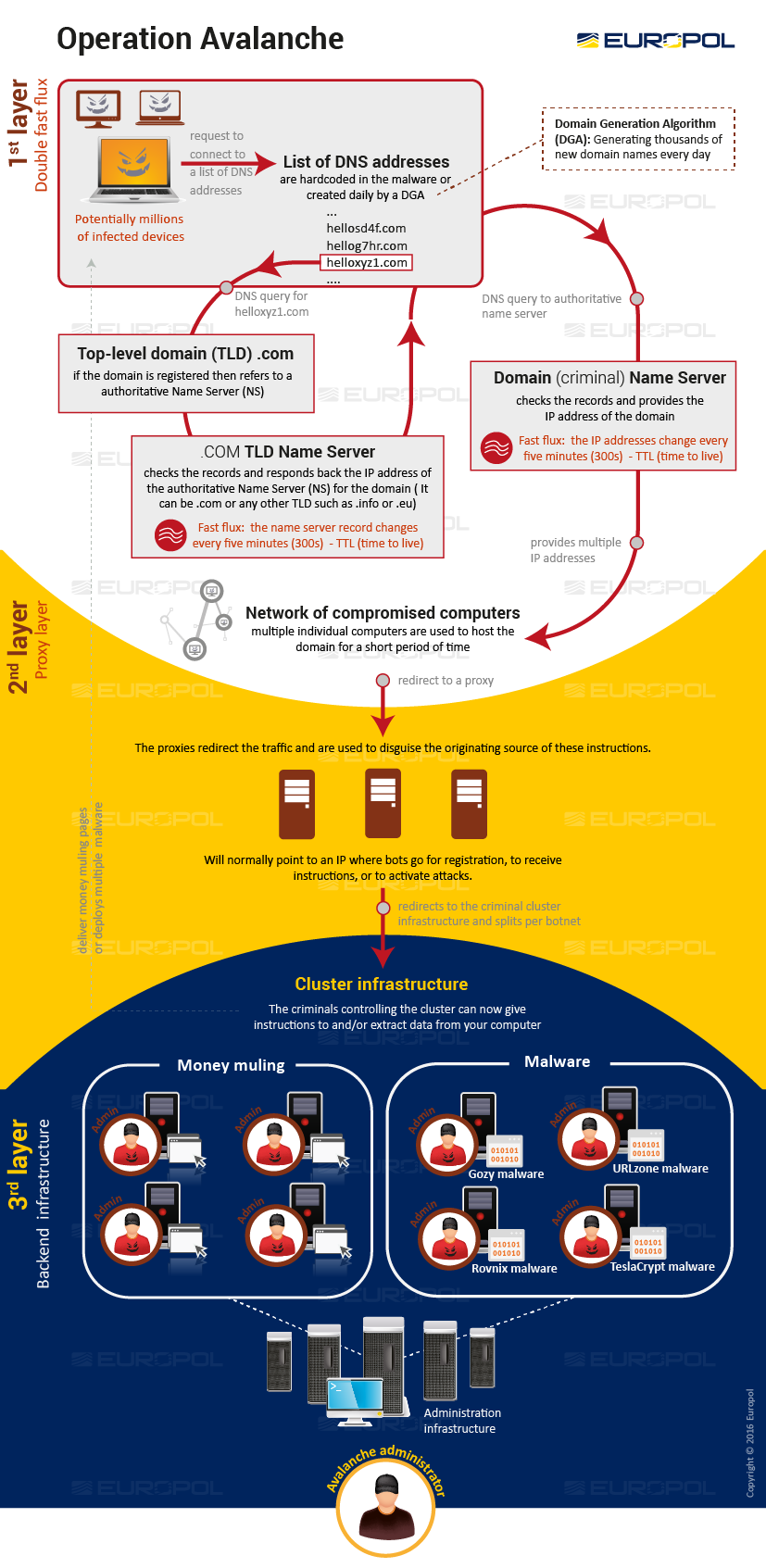

Avalanche vzbuzoval velké obavy, protože byl obrovský a bezpečnostní odborníci jej označili za hrozbu, protože bez koordinovaného zásahu nepůjde nikdy zničit. Využíval důmyslné metody jak se chránit před odhalením. Například používal fast-flux DNS. Každý 5 minut měnil DNS záznamy. Zajímavé také bylo cílení na domény u registrátory, kteří měli „problém s dodržováním bezpečnostních procedur“ a případně ignorovali hlášení o zneužití domén. Napadené domény tak byly dlouho aktivní.

V roce 2009 tak proběhl první pokus o zničení Avalanche. Od dubna do října 2010poklesl počet útoků z 26 tisíc na pouhých 59. Ovšem to bylo pouze dočasné.

Skupina která stála za Avalanche se vrátila a změnila zaměření z phishing na šíření malware. Avalance se také podílel na růstu botnetu Zeus.

Definitivní konec přišel až 30. listopadu 2016. Na této akci se podílelo velké množství úřadů, nevládních organizací i soukromých firem z několika států světa. Symantec se podařilo pomocí reverzního inženýrství zjistit jak malware funguje a společně s analýzou 130 TB dat, které o Avalanche nasbíral za 8 let jeho fungování, zjistili jak mění DNS. V podstatě tím rozkryli celou strukturu botnet a identifikovali fyzické servery. Následovala razie.

V současné době už místo command & control serverů jedou jen servery, které zaznamenávají napadené zombie počítače. Úřady pak informují jejich ISP, aby svým zákazníkům dali vědět o malware.

Tento článek byl byl přečten 2347 krát